Monitor en beperk het netwerkverkeer van je IoT-apparaten met SPIN

Het Internet of Things (IoT) is wat uit de hand aan het lopen, en cybercriminelen maken dankbaar misbruik van al die goedkope apparaatjes in je thuisnetwerk. Maar je hoeft het kind niet met het badwater weg te gooien. Hoe houd je je IoT-apparaten in het oog en, beter nog, hoe blokkeer je hun netwerktoegang selectief, zodat je met een geruster hart kunt gaan slapen?

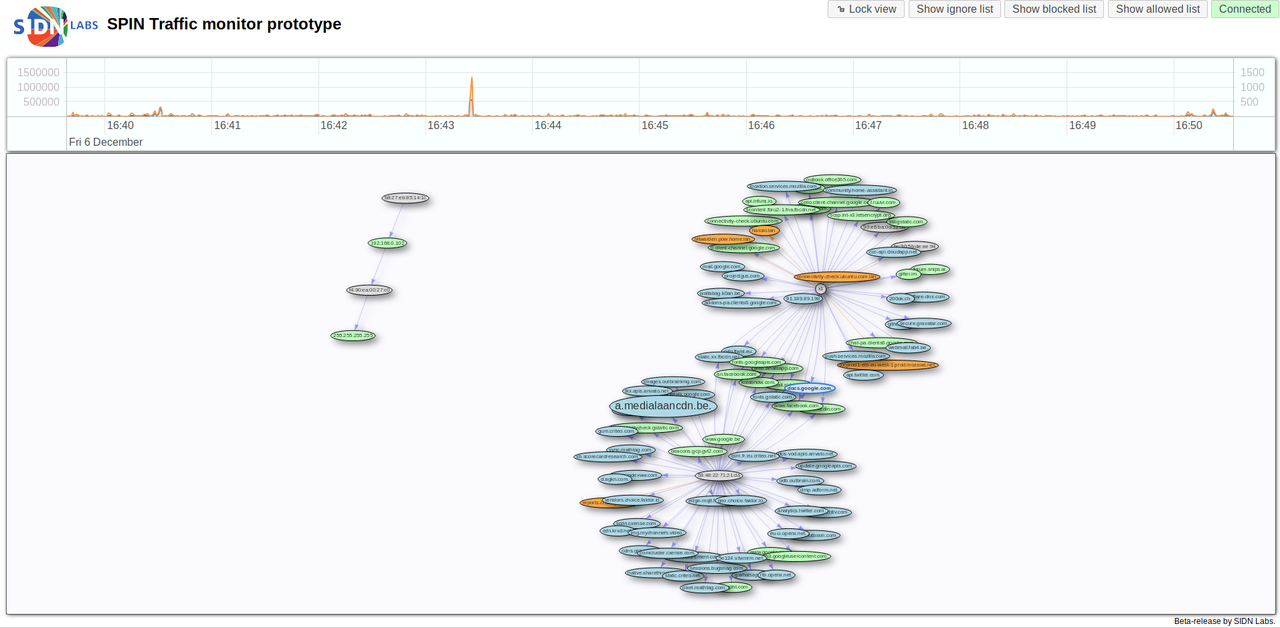

Het SIDN (Stichting Internet Domeinregistratie Nederland) biedt met SPIN (Security and Privacy for In-home Networks) opensourcesoftware voor je thuisrouter aan waarmee je de verkeersstromen van al je IoT-apparaten in beeld brengt en kunt ingrijpen als een van je apparaten gecompromitteerd is.

In het februari/maartnummer van PCM van dit jaar schreef ik een artikel over SPIN. Je kunt dit nu online lezen, in twee delen:

SPIN installeren op router om IoT-netwerk te beveiligen: bespreekt het concept van SPIN en de installatie op een Raspberry Pi.

Slimme apparaten beveiligen met SPIN op je router: legt uit hoe je met SPIN je IoT-apparaten in het oog houdt en indien nodig hun netwerktoegang inperkt.

Monitor en beperk netwerkverkeer

Er bestaan kant-en-klare routers met SPIN ingebouwd, maar je kunt het ook op OpenWrt installeren of op Valibox, een OpenWrt-gebaseerd besturingssysteem van SIDN. Het apparaat zet een draadloos netwerk op, en daarmee verbind je de IoT-apparaten die je wilt analyseren. Ik heb SPIN getest door de Valibox-firmware op een Raspberry Pi 3B te installeren.

Uit mijn test bleek dat SPIN ook prima geschikt is om het netwerkverkeer van een smartphone in het oog te houden. Onmiddellijk nadat je op je met de SPIN-router verbonden smartphone naar een website surft of een app opent, zie je in het live overzicht van SPIN allerlei verbindingen, verrassend meer dan je op het eerste gezicht zou verwachten:

Je kunt ook het netwerkverkeer van een apparaat dat je niet meer vertrouwt blokkeren, of je kunt het netwerkverkeer in een pcap-bestand opslaan. Dat pluis je daarna dan met een packet sniffer zoals Wireshark uit.

Een veiliger internet

IoT-apparaten worden steeds populairder, maar fabrikanten besteden helaas niet altijd voldoende aandacht aan de beveiliging ervan. Er is zeker een mentaliteitswijziging bij IoT-fabrikanten nodig, zodat hun apparaten een veilige standaardconfiguratie hebben, van veilige programmeermethodes gebruikmaken, regelmatig updates krijgen enzovoort.

Maar ondertussen hebben gebruikers ook een verantwoordelijkheid: geef niet elk willekeurig IoT-apparaat in je huis volledige toegang tot je netwerk. SPIN is daarbij een handig hulpmiddel: installeer het op je thuisrouter of, beter nog, op een afzonderlijk draadloos toegangspunt voor je IoT-apparaten.